Vous êtes à la recherche d’un système plus complet ?

Les lecteurs d'accès ne sont qu'un des éléments qui composent le système complet. Installez des interphones vidéo à l'entrée principale et des moniteurs de réception dans les appartements et à la réception. Complétez le tout par des services cloud My2N de qualité premium.

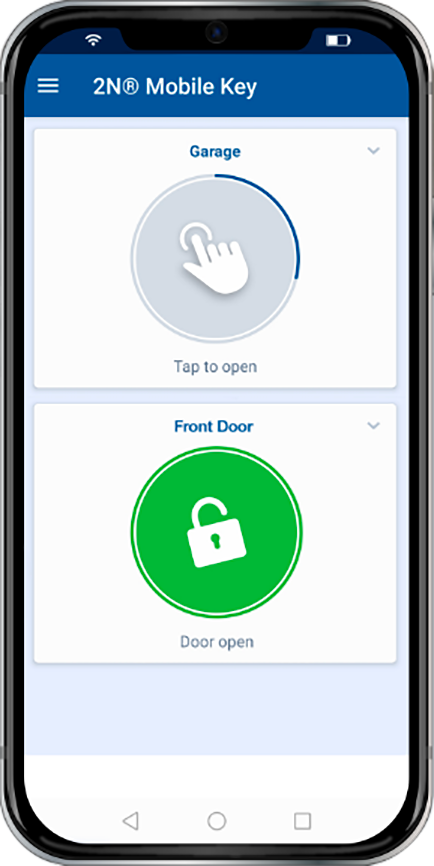

Nous recommandons l'accès mobile. Nous pensons que c'est l'avenir des systèmes de contrôle d'accès. Après tout, vous pouvez déjà payer dans les magasins, gérer l'argent sur votre compte bancaire et faire vos courses à l'aide de votre téléphone. Utiliser le controle d’accès Bluetooth n'est que la prochaine étape logique.

Mais nous avons aussi des unités capables de lire les carte RFID, les empreintes biométrique et des unités permettant de saisir un code PIN. Avez-vous des utilisateurs dans votre projet qui souhaitent utiliser plusieurs technologies ? Avez-vous besoin d'une authentification à deux facteurs ? Nous proposons également des unités qui combinent 2 technologies dans un seul appareil.

Avez-vous besoin d'une communication audio/vidéo à la porte ? Optez pour un interphone. Nos clients installent des interphones aux entrées des bâtiments intelligents, aux étages individuels, à la porte des appartements et des unités plus grandes dans les immeubles de bureaux. La technologie de contrôle d'accès est incluse dans certains de nos interphones, vous n'avez donc pas besoin d'un interphone et d'un lecteur séparés à une seule porte.

Vous avez juste besoin de sécuriser la porte contre les accès non autorisés ? Tout ce dont vous aurez besoin, c'est d'un lecteur de controle d’accès sur votre porte. Vous installerez généralement une unité comme celle-ci à l'entrée des salles de réunion, des salles de serveurs ou des espaces communs dans les immeubles d'appartements (local à vélos, piscines ou caves).

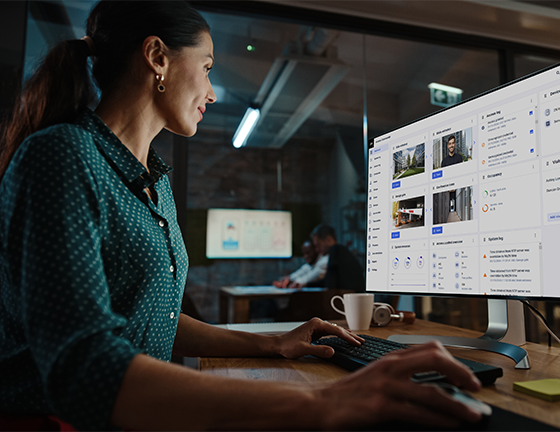

Dans un scénario typique, vous avez les deux types de portes, vous aurez donc besoin d'interphones et de lecteurs d'accès. L'avantage de notre système est que vous pouvez tout gérer dans une seule interface.

Cela tient de plusieurs raisons. Certaines de ces raisons sont énumérées ci-dessous. Notre technologie WaveKey est :

- Aussi fiable qu'une puce RFID (sans avoir besoin de distribuer de cartes).

- Extrêmement rapide - dans la plupart des cas, seulement 0,3 seconde entre le moment où vous touchez le lecteur et l'ouverture de la porte.

- Sûre en termes de stockage de données hautement sensibles telles que les empreintes digitales et les scans du visage.

- Particulièrement pratique, car l'utilisateur peut laisser son téléphone dans sa poche et y entrer.

- Plus sécurisé qu'un système d'accès à puce RFID . Contrairement à la RFID, il est pratiquement impossible d'entendre et d'utiliser à mauvais escient les identifiants d'accès mobile.

La situation n'est pas si différente que de laisser la carte ou les clés RFID à la maison. Et pour quoi l'utilisateur est-il le plus susceptible de revenir en arrière ? Qu'est-ce qui semble manquer en premier lieu ? La plupart des gens pensent que leur téléphone est indispensable de nos jours et, en tant que tel, ils l'emportent presque tout le temps avec eux.